深圳分布式防火墙软件

防火墙可以分析和识别网络流量中的某些异常行为,但其能力和准确性取决于所使用的防火墙的功能和配置。现代防火墙通常具备入侵检测和预防系统(IDS/IPS)的功能,可以用于监测和识别网络流量中的异常行为。IDS/IPS可以检测到一系列恶意行为,如端口扫描、拒绝服务攻击、网络蠕虫、恶意软件传播等,并根据预定义的规则或行为模式发出警报或采取相应的阻断措施。防火墙还可以利用流量分析技术识别异常行为。通过监视网络流量并分析数据包和连接模式,防火墙可以检测到例如大量的无效访问尝试、大规模的数据传输、异常的网络连接行为等异常活动。防火墙可以通过差分服务和服务质量机制,优化网络资源的分配。深圳分布式防火墙软件

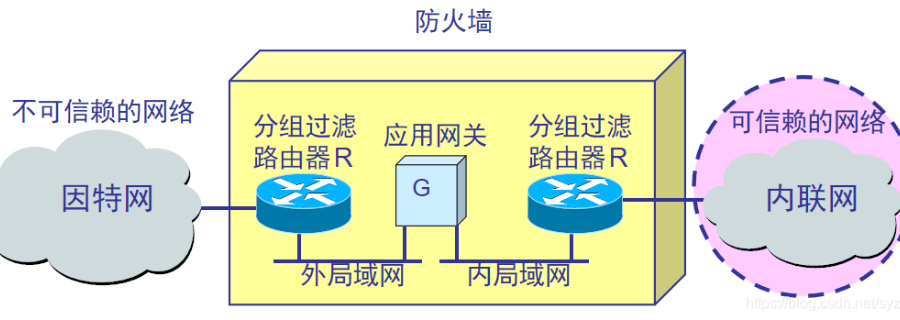

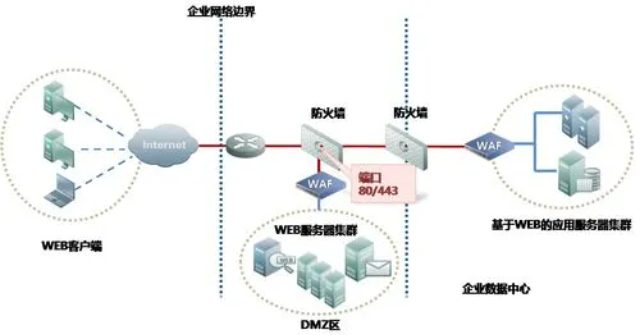

设置合适的防火墙策略和规则集需要考虑组织的安全需求和网络架构。下面是一些指导原则,可以帮助您设置防火墙策略和规则集:了解和分析网络流量:首先,您需要了解网络中的流量模式和终端设备的访问需求。这可以通过网络分析和日志记录来实现。这样可以确保合理的流量能够通过防火墙,同时排除异常流量和潜在的安全威胁。采用较小特权原则:在设置规则时,应该采用较小特权原则(Principle of Least Privilege),即限制每个端口、协议和IP地址的访问权限,只允许必要的流量通过。不必要的端口和服务应该被禁止或限制。分层防御:在设置防火墙策略时,可以采用分层防御的思想。根据网络架构和安全需求,将网络分为不同的安全域,并为每个安全域设置适当的规则。例如,可以将内部网络划分为信任域,外部网络划分为非信任域,并设置规则限制外部流量进入信任域。更新规则和策略:网络环境和威胁景观都是不断变化的,因此,定期更新防火墙的规则和策略非常重要。及时了解新的威胁和攻击方式,并相应地更新防火墙规则,以保持防御能力。深圳分布式防火墙软件防火墙可以通过数据包检查和协议验证,识别和阻止隐藏在网络流量中的攻击。

防火墙可以通过日志记录和审计来进行安全检查。日志记录是指防火墙记录网络活动的详细信息,包括源IP地址、目标IP地址、端口、协议、连接状态等。通过分析防火墙日志,管理员可以了解网络流量的行为和趋势,及时发现异常或可疑的活动,并采取相应的安全措施。审计是指对防火墙配置和操作的审查和评估过程。通过对防火墙配置的审计,管理员可以确保防火墙规则集的完整性和适用性,避免配置错误导致的安全漏洞。此外,审计还可以检查防火墙策略的一致性和合规性,确保按照安全策略和法规要求进行配置和操作。

防火墙通过进行访问控制和身份验证来保护网络安全。下面是防火墙实施访问控制和身份验证的一些常见方法:包了过滤:防火墙可以根据源IP地址、目的IP地址、源端口和目的端口等网络层信息对传入和传出的数据包进行过滤。通过定义规则集,防火墙可以允许或拒绝特定的数据包通行,以实现访问控制。状态检测:防火墙可以跟踪网络连接的状态,例如TCP连接的建立、终止和关闭过程。通过监视连接状态,防火墙可以检测到异常连接行为,并根据预设规则进行处理,如拒绝未经授权的连接请求。应用层代理:一些防火墙具有代理服务器功能,可以在应用层面对传入和传出的数据流进行检查和处理。防火墙可以检测和阻止恶意代码、非法命令和攻击尝试,并控制特定应用程序或协议的访问。防火墙可以提供网络流量的流量分析和威胁情报,帮助网络管理员识别和应对安全威胁。

防火墙在应对社交工程和钓鱼攻击方面可以发挥一定的作用,尽管它们并不是针对这些特定攻击的解决方案。阻止恶意网站访问:防火墙可以通过过滤流量和检测恶意网站的URL,阻止用户访问被认定为不安全或恶意的站点。这对于防止用户通过钓鱼网站受骗至关重要。过滤邮件和内容:防火墙可以通过检查电子邮件和其附件中的恶意链接、恶意软件和欺骗性内容来阻止钓鱼攻击。它可以对传入和传出的电子邮件进行策略和规则过滤,从而减少恶意邮件和诈骗尝试的风险。网络行为监测:防火墙可以监测网络流量和用户行为,通过检测异常或可疑活动来识别潜在的社交工程攻击。它可以查找异常的数据传输、频繁的连接尝试、大量的请求或非授权访问等行为模式。防火墙可以允许合法的流量通过,同时阻止不合法和恶意的流量。深圳分布式防火墙软件

防火墙可以通过黑名单和白名单机制,过滤可信和可疑的网络流量。深圳分布式防火墙软件

设置有效的访问控制策略是确保网络安全的重要步骤。以下是一些关键的步骤和原则,可以帮助您制定有效的访问控制策略:识别和分类资源:首先,您需要识别和分类您的网络资源。这可以包括服务器、数据库、应用程序和网络设备等。通过确定资源的重要性和敏感性,您可以为每个资源设置适当的安全级别和访问控制要求。定义角色和权限:基于资源的分类,您可以定义不同的用户角色,并为每个角色指定适当的权限。角色可以根据职责和需求来确定,例如管理员、用户、访客等。要确保角色和权限与业务需求相匹配,并避免给予过高或不必要的权限。实施较小特权原则:遵循较小特权原则,确保每个用户或角色只获得访问所需资源的较低权限。此举有助于减少意外的漏洞和滥用的风险,以及限制潜在攻击者的行动能力。强化身份验证:使用强化的身份验证机制,例如多因素身份验证(MFA),以增加用户登录过程的安全性。MFA要求用户提供多个验证因素,例如密码、指纹、令牌或手机验证码,进一步提高身份确认的可靠性。深圳分布式防火墙软件

上一篇: 东莞高性能防火墙系统使用范围

下一篇: 深信服超融合基础设施投资回报率