恶意利用漏洞

随着数字化建设的飞速发展,金融业作为关键行业,正全力开展移动营销、移动柜面等业务移动化建设,企业采购许多移动设备,但同时也带来许多安全风险和管理挑战。设备资产台账混乱,安装非业务应用,同时设备越狱和配置不当等安全风险也随之出现,企业移动设备管理面临巨大挑战。结合金融企业现有移动设备情况,在充分考虑其需求的前提下,针对企业购买设备个人使用场景下的移动设备进行安全保护,构建了企业级MDM移动设备安全管理方案。该方案通过设备资产管理、设备安全管控和设备合规检测,实现移动设备从部署安装、注册使用到淘汰回收的全生命周期安全管理,确保移动终端可管控和业务数据可保护,保障金融移动业务安全稳定运行。移动业务安全网关,采用单包敲门技术,实现系统自身网络和业务应用隐藏。恶意利用漏洞

移动应用漏洞检测,采用模拟人机交互和操作行为分析的动态检测方式。使用移动虚拟沙箱环境,其中预置了多种行为捕获探针,包括敏感权限操作、敏感数据访问、通信网络访问等,通过自动化控制模拟人机交互,将需要检测的移动应用安装到该环境上运行,并采集应用程序运行时的多种操作行为,对操作行为进行关联分析,检测应用中存在的程序代码漏洞和敏感数据泄露,该方式有效的弥补了静态特征扫描的不足,更大程度的发现应用程序中的潜在漏洞,减小移动应用上线发布后的安全风险。适度索权移动设备安全解决方案提供灵活的策略配置、细粒度的管控措施和多种远程控制命令。

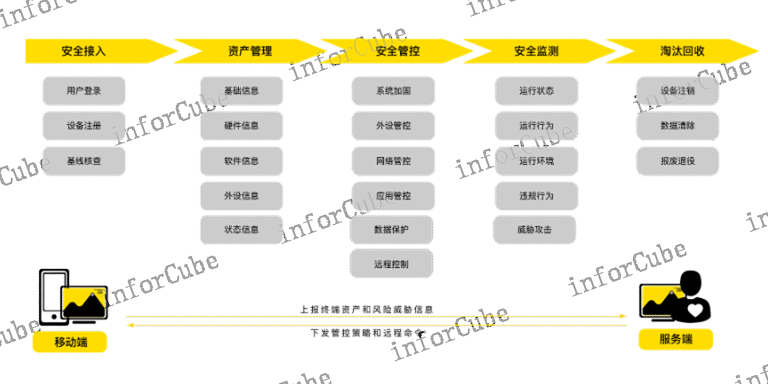

移动设备安全管控,以移动安全桌面应用为载体,提供安全接入、安全配置、外设控制、网络管控、应用管控、数据保护、远程命令、合规检测和违规响应等多种管控功能,通过灵活的策略配置和实时生效的管控措施,实现终端的多维度安全管控和威胁安全监测。移动设备安全管控,通过与华为、OPPO、VIVO、小米、联想、三星和苹果等移动终端厂商进行深入合作,借助于终端厂商提供的系统接口能力为设备管控赋能,提供更加多维度的、细粒度的设备管控能力。

移动终端的端侧,通过多因素的身份认证、系统级别的设备管控、应用粒度的安全沙箱、网络层面的单包敲门和代理隧道技术,实现用户身份可信认证、移动应用安全保护、网络通信安全保护、敏感数据泄露防护、隐私信息合规使用、移动设备安全管控和风险威胁监测防御,保障端侧的用户、应用、网络、数据及设备的安全可信。安全网关的管侧,通过网络分析引擎、微隔离防火墙、双向证书认证、隧道加密通信和动态访问控制技术,实现网络及业务的隐身、传输数据的加密保护和基于风险的动态访问控制,有效收敛网络攻击暴露面,保障业务应用网络访问的安全可信和数据传输的安全可靠。管控平台的云侧,作为移动业务涉及诸要素的统一管理平台和控制中心,遵循三权分立的授权原则,通过微服务形式、应用安全检测、应用安全加固和大数据分析技术,提供用户管理、设备管理、应用管理、策略管理、访问管理、分配管理、日志管理和系统配置等功能以及移动威胁态势的图形化大屏展示,支持与三方系统的灵活集成对接,保障管理操作的便捷性和高效性。上讯信息助力企业保障移动业务安全高效开展,助力数字化转型。

移动安全管理平台,采用检测、防护、监测和响应的安全机制,形成自适应安全防护体系。在上线前,对移动设备的合规性和移动应用的程序漏洞进行安全检测,做到早发现早处理;在使用过程中,对移动设备进行资产管理、安全管控和违规监测,对应用进行防逆向分析、防调试攻击和防篡改二次打包,对业务数据和隐私信息进行泄露防护,对环境风险、威胁攻击和敏感操作进行持续安全监测,通过关联分析和评估研判,及时采取响应防护措施阻断威胁攻击;在事后,通过日志记录和监测信息,对安全事件进行操作审计和定位溯源。通过事前安全检测、事中监测响应防护和事后审计溯源,构建移动设备、移动应用和移动数据全生命周期的移动安全整体防护体系。 产品兼容新操作版本及主流厂商主流机型,具有良好的用户体验。逆向分析

企业移动应用商店,为企业提供应用的集中管理和统一发布入口,并支持各版本应用的下载安装使用情况统计。恶意利用漏洞

移动应用安全加固,采用新一代虚拟机安全加固技术,简称VMP加固,通过自定义指令集,构建一套解释和运行程序指令的虚拟环境。在应用加固时,将需要保护的dex程序代码指令抽离并转化成native方法,同时将抽离的smali指令变换为native汇编指令,再将汇编指令字节码转换成自定义指令字节码;当加固应用运行时,在内存中动态构建虚拟机运行环境,并将自定义指令字节码放入其中动态解释执行。由于自定义指令集字节码只能运行在自定义虚拟机环境,如果要解析加固应用,就要解析整套自定义指令集和虚拟机环境,提高了逆向分析和动态调试的难度,提升了移动应用加固强度,更好的保护了移动应用程序安全。恶意利用漏洞