数据插入

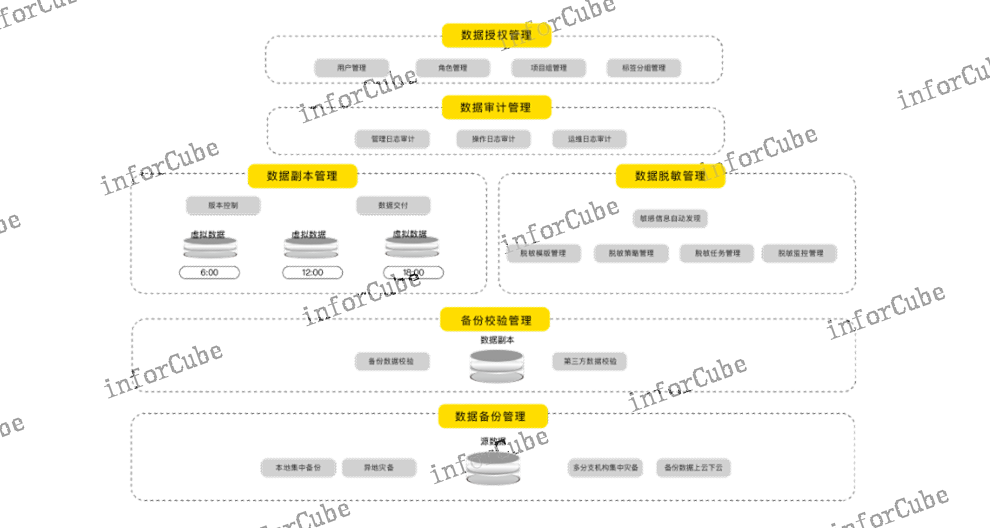

敏捷数据管理平台ADM敏感数据脱敏场景及价值场景:生产数据作为用户的**资产,在提供业务数据使用时需要将敏感数据进行***处理,保证数据使用的安全性。在保证数据安全的同时,在测试环境中还需要考虑到数据的关联性、仿真性。价值:ADM的***功能,内置了百家姓、名字库、地址库等多种数据库,并具备几十种***算法,可以根据数据使用的需求,将数据脱敏成***真的假数据,并且可以保证***后数据的关联性,不影响数据的正常使用。而数据脱敏与虚拟数据库的结合使用,更是可以帮助用户搭建一套自动化的***平台,既满足了数据脱敏的要求,也提高了***源数据的准备与***后数据分发的效率。ADM可对虚拟副本拍摄快照实现数据副本状态的保留进行灵活的数据版本管理,适用于数据库和文件。数据插入

数据备份验证的重要性不容忽视,它通过对备份数据的严格测试和检查,确保数据的完整性和可恢复性,从而在面对数据丢失或突发灾难时,我们能够迅速、准确地恢复数据,避免业务中断和损失。这一*程是数据保护策略中不可或缺的一环。上讯敏捷数据管理平台ADM的备份校验管理功能强大而全*,它能够自动对接多种第三方备份系统(如NetBackup、Commvault、NetWorker等),实现备份数据的自动化恢复校验,确保数据的可恢复性和完整性。通过集中管理存储资源、恢复服务器资源和恢复任务,并自动调度这些资源,该平台能够全自动化完成备份数据的有效性验证。此外,备份校验管理还能满足用户对备份数据的可恢复性和恢复后完整性的验证需求,支持跨操作系统平台的数据恢复,并实现验证工作的高覆盖率和频率,为用户的业务系统提供全*而可靠的备份数据恢复验证支持。恢复验证机ADM脱*功能具备广义的通用型脱*规则,包括字符替换、随机生成、截短、加权生成、加密等。

敏感数据的仿真度替换在保障数据安全的同时,也满足了企业在数据分析、测试和开发等场景中对数据的需求。此外,ADM的敏感数据处理功能还提供了丰富的角色权限配置管理选项,确保不同用户只能访问其权限范围内的敏感数据,进一步增强了数据的安全性。同时,系统支持自定义敏感数据处理规则,企业可以根据自身业务需求灵活调整敏感数据处理策略,满足多样化的数据处理需求。尤其针对金融、医疗行业对个人隐私数据的保护不仅要求变形替换,也要求仍旧符合真实的数据属性要求,以便于能够满足数据校验条件,通过验证符合各种数据使用的环境和场景。

上讯敏捷数据管理平台(ADM)的敏感数据管理模块为企业提供了全*的敏感数据保护解决方案。该模块能够自动识别和分类多种类型的敏感信息,如个人身份、组织机构、金融和医疗数据等,并支持灵活的数据抽取与脱*流程。通过内置的众多敏感数据处理算法,ADM能对敏感数据进行高*真度替换,确保敏感数据处理后数据的完整性和关联性。此外,系统还提供角色权限配置管理、丰富的敏感数据处理规则以及敏感数据自动发现等功能,满足企业对敏感数据处理的全部需求,同时保证操作的简便性和安全性。ADM的高效压缩存储池显*降低了基础数据源获取的存储成本与持续增长的副本数据存储成本。

随着我国数字化转型的深入,云计算、大数据、AI、5G等新技术、新产品被广泛应用,工业互联网、车联网等新模式、新场景不断涌现。数字化转型使物理世界与数字世界链接与融合,在提高全社会劳动生产率的同时,也使得数据安全的重要性愈发凸显。敏捷数据管理平台 ADM 产品,是以“数据” 为中心,以“安全”为前提,以“敏捷”为目的的一套上中下游数据统一管控的平台型解决方案,解决金融用户面临的数据交付周期长、存储资源消耗较大、数据孤岛难以管理等痛点问题,帮助用户实现数据使用的高效性与安全性,并在银行、证券等金融单位中得到***认可。ADM核*优势功能是测试数据快速交付与版本管理功能,主要应用于开发测试场景的数据供应。对敏感数据保护的解决方案

ADM数据副本拓扑结构有助于完善测试数据的组织关系,优化测试数据的资源分配。数据插入

CDM技术在多种应用场景中展现出其独特的价值。当产品迭代需要依赖大量数据时,不同部门或开发测试人员经常需要频繁拷贝和使用这些数据,这不仅浪费了大量的存储资源和时间,还降低了团队协作的效率。然而,通过应用CDM技术,企业可以极大地提高数据流转的效率,实现数据的快速复制和部署,从而缩短了开发环境的搭建时间,从数小时甚至数天缩短到一杯茶的时间。此外,CDM技术还确保了数据的一致性和完整性,避免了数据破坏和重复建设的问题,进一步提高了数据的质量和产品上市的速度。除了开发测试场景,CDM在大数据分析、数据恢复管理保护、数据安全合规性等领域也发挥着重要作用,为企业的数字化转型和创新发展提供了强有力的支持。数据插入