运维组件

由于运维设备多样性和技术栈的差异,堡垒机作为运维操作的安全接入点和集中管控平台,要求必须具备支持多协议运维的能力,以满足不同设备的运维需求。其中,在没有图形用户界面的情况下,需要运维人员通过纯文本命令进行目标资源的管理和维护。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA)提供字符型协议运维能力。能够针对Linux、Unix和其他类Unix系统、网络设备、数据库等,通过SSH协议、Telnet协议、FTP协议、SFTP协议以及MySQL、PostgreSQL 等数据库访问协议,进行基于文本命令行的运维操作,实现目标设备运维。字符型协议运维,能够在远程运维、资源受限等运维场景中发挥重要作用,满足运维人员的日常运维需求。智能运维安全管理平台SiCAP产品全自主研发并适配信创国产化操作系统、数据库、中间件等。运维组件

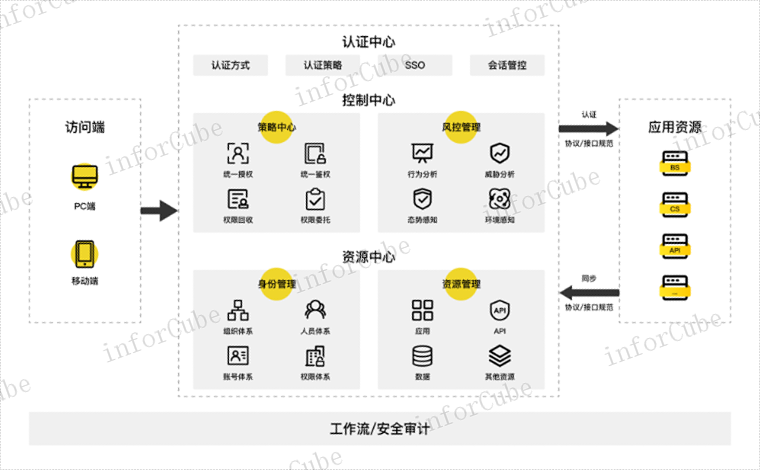

随着信息技术的快速发展,我国的运营商面临着越来越多的业务应用,但是应用权限和日常管理却不太方便,也容易导致安全隐患。同时,由于员工数量庞大,身份管理和运营成本也变得越来越高。员工在日常访问应用时,需要使用多个不同的账户和密码,这严重影响了使用体验和业务协同效率。此外,应用管理分散,信息碎片化,导致合规审计也变得不太方便。因此,运营商需要通过提升身份管理和访问控制能力,简化员工日常访问应用的流程,加强应用管理和合规审计,从而提高运营效率和保障信息安全。需要加强对员工账号权限的管理,建立集中管理的账号授权机制和加强对应用的统一管理,以提高整个系统的管理效率和安全性。

资产风险智能运维安全管理平台SiCAP通过基于动作流的应用协议自适应扩展,实现广泛的应用协议接入。

等保2.0明确规定,运维操作过程中应保留不可更改的审计日志;数据安全法、个人信息保护法要求企业加强敏感数据管控,保障数据安全。堡垒机需要记录运维日志,其中也会包括:账号、密码等敏感信息,如果不做任何处理,就会存在安全风险。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA)会全*保留运维操作的原始日志文件,便于事后责任界定与原因追溯,同时提供灵活的审核日志脱*配置,能够对敏感数据进行脱*处理,防止敏感信息泄露。审核日志脱*功能,可以帮助客户满足国家相关法律法规要求,确保审核过程中的敏感数据安全,避免数据泄露和滥用等风险。

由于运维设备多样性和技术栈的差异,堡垒机作为运维操作的安全接入点和集中管控平台,要求必须具备支持多协议运维的能力,以满足不同设备的运维需求。其中,图形协议支持运维人员在可视化的图形界面上进行目标资产的管理和维护。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA)提供图形协议运维能力。支持RDP协议、VNC协议,满足用户Windows、Linux、Unix、MacOS等操作系统可视化运维需求。图形协议运维能够帮助客户提升运维效率、减少现场维护成本。智能运维安全管理平台SiCAP提供邀请协助功能,满足多人协作场景下的运维需求,提高工作效率。

随着业务的增长和数字化转型的加速,企业运维工作量增加,因此审核工作量也在急剧增加。人工审核效率低下且容易出现疏漏,运维审核的机制亟需完善。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA)提供运维自动审核功能。支持管理员灵活设置自动审核规则,可配置会话阻断数、命令阻断数、命令告警数、健康度等条件。运维会话如果触发自动审核规则,审核状态会被记为自动审核合规或自动审核违规。自动审核功能帮助企业提高了审核效率的同时,也降低了人工审核存在遗漏或标准不一致等问题。智能运维安全管理平台SiCAP支持资产账号上报、下发,保证SiCAP和资产上账号的一致性。自动化诊断

智能运维安全管理平台SiCAP实现运维过程中的事前预防、事中管控和事后审计。运维组件

堡垒机部署时,为了不影响现有网络拓扑结构,往往采用旁路部署模式,通过防火墙隔离用户区和服务器区,并配置策略强制用户通过堡垒机访问服务。如果防火墙策略配置的不够细致,会存在绕过堡垒机,直接访问服务器、数据库等资产的行为。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA),通过实时监控,配合灵活的审计策略,及时发现资产绕行登录、改密等异常行为,并向管理员发出告警,有效减少运维人员或非法用户违规连接服务器的安全风险。依据防绕行审计结果,用户可及时完善防火墙策略,进一步降低企业资产安全风险,保证数据安全。运维组件