哪里上讯数据网关信息中心

虚拟数据访问对于移动办公和远程工作也带来了极大的便利。无论您身处何地,只要有网络连接,就能够通过虚拟数据访问获取所需的数据。这打破了地域和时间的限制,让工作更加灵活和高效。不再需要依赖特定的办公场所和设备,提高了工作的自由度和便捷性。虚拟数据访问技术使得员工能够在家中如同在办公室一样访问和处理工作所需的数据,保证了业务的连续性。虚拟数据访问的另一个重要特点是其可扩展性。随着业务的发展和数据量的增加,它能够轻松应对不断变化的需求。新的数据源可以方便地添加到虚拟数据访问框架中,而无需对整个系统进行大规模的重构。这使得企业能够快速适应市场的变化和业务的拓展。例如,一家新兴的创业公司在初期可能只有少量的数据来源,但随着业务的快速增长,需要整合更多的外部数据。虚拟数据访问技术能够轻松实现这一扩展,为企业的发展提供有力支持。上讯数据网关DG可细颗粒度权限管控、敏感数据动态脱敏、SQL审核、高危操作管控等。哪里上讯数据网关信息中心

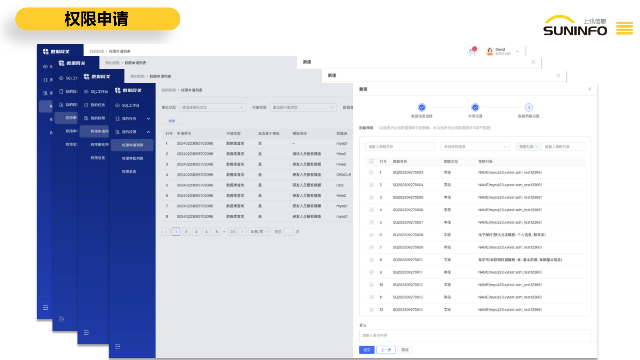

数据网关DG是数据库管理的工具,具有一些功能特点,以强化权限管理,确保数据的安全性和可控性。 审批流程的灵活性:数据网关 DG 引入工单模式,实现完备的审批、申请流程, 包括被动式审批授权和主动式申请授权,并支持对提交的申请进行同意、驳回等操作, 确保审批流程能够高效运转。 字段级别权限划分:数据网关 DG 支持对数据访问权限进行字段级别的划分,通过增、删、改、查等权限, 对数据访问者进行细颗粒度的权限管控,遵循小权限原则,确保数据访问者只能访问自身权限的数据源。推广上讯数据网关生产企业上讯数据网关DG有角色和人员管理功能。

虚拟数据访问的优势之一在于提高了数据的可用性和灵活性。传统的数据访问方式往往受到硬件、软件和网络等因素的限制,而虚拟数据访问打破了这些束缚。它能够整合来自多个数据源的数据,无论这些数据源是本地数据库、云端存储还是远程服务器。通过统一的接口和协议,用户可以像访问一个单一的数据集一样操作这些分散的数据。比如说,一家跨国公司在全球各地都有分支机构,每个分支机构都有自己的数据存储系统。虚拟数据访问技术能够将这些分散的数据集中起来,让总部的管理人员能够实时获取业务数据,做出及时准确的决策。

数据网管在跨地域网络管理方面发挥着关键作用。对于拥有多个分支机构或分布在不同地区的企业,构建一个统一、高效的网络是至关重要的。数据网管需要通过虚拟网络(VPN)等技术,将各个地域的网络连接起来,形成一个逻辑上统一的网络。他们要处理不同地区网络之间的带宽分配、延迟问题,确保数据在跨地域传输时的稳定性和安全性。同时,数据网管还要考虑不同地区的法律法规和文化差异,制定相应的网络管理策略。例如,一个跨国企业在全球各地都有办公室,数据网管要确保不同地区的员工能够顺畅地访问公司的内部资源,协同工作,就像在一个办公室里一样。上讯数据网关DG在角色管理中,在遵循三权分立原则的基础上提供多角色管理。

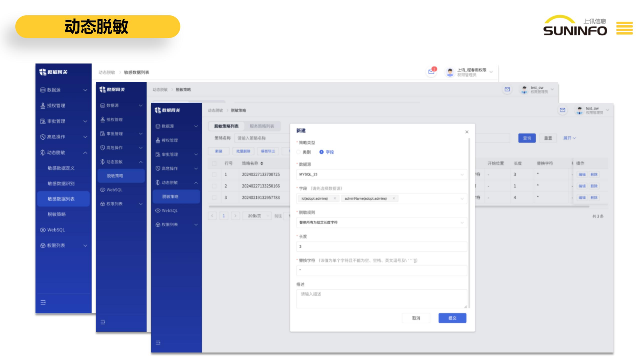

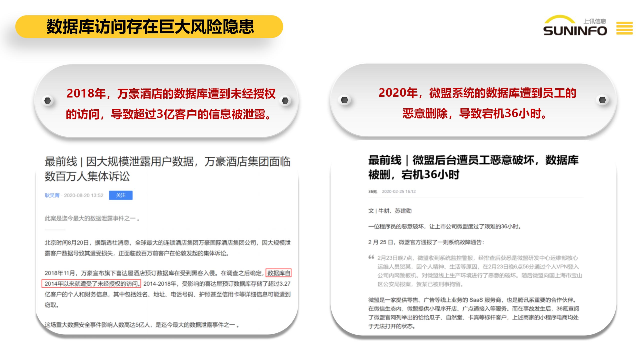

数据库数量多,缺少集中的管理入口:随着企业规模的扩大和业务的增长,数据库数量呈现爆炸式增长,但往往缺乏一个集中的管理入口,导致数据库分散管理、信息孤岛现象严重。不同数据库可能使用不同的管理工具或系统, 给数据库管理人员带来了繁琐的管理任务和操作成本。因此, 企业急需一个集中的数据库管理平台,实现对所有数据库的统一管理和监控。上海上讯信息技术股份有限公司自主研发的数据网关DG通过对数据库操作人员的细颗粒度权限管控、敏感数据动态脱敏、SQL审核、高危操作管控等,实现运维过程中的事前预防、事中管控和事后审计,为数据库管理者提供简单高效的数据管控解决方案,满足内部数据安全保护需求和外部监管要求.实时监控系统确保了对系统 健康状况的及时响应,帮助管理员采取预防性措施,避免性能下降或系统崩溃。一站式上讯数据网关价格

上讯数据网关DG支持自定义敏感数据级别和类别,以满足特定业务和合规需求。哪里上讯数据网关信息中心

随着物联网技术的发展,越来越多的设备连接到企业网络,数据网管面临着管理这些海量物联网设备的挑战。物联网设备的种类繁多,包括传感器、智能家电、工业设备等,它们具有不同的通信协议和安全需求。数据网管需要确保这些设备能够安全地接入网络,并对其进行有效的管理和监控。这包括设备的注册、认证、授权,以及定期的安全更新和漏洞修复。例如,在一个智能工厂中,大量的工业传感器和设备连接到网络,数据网管要确保这些设备的数据能够准确无误地传输,同时防止恶意攻击和数据泄露。此外,物联网设备产生的数据量巨大,数据网管需要优化网络架构,以处理这些海量的数据,并确保数据的存储和分析能够满足业务需求。哪里上讯数据网关信息中心

上一篇: 本地上讯数据网关概况

下一篇: SSH加密