堡垒机可视化

等保2.0明确规定,运维操作过程中应保留不可更改的审计日志;数据安全法、个人信息保护法要求企业加强敏感数据管控,保障数据安全。堡垒机需要记录运维日志,其中也会包括:账号、密码等敏感信息,如果不做任何处理,就会存在安全风险。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA)会全*保留运维操作的原始日志文件,便于事后责任界定与原因追溯,同时提供灵活的审核日志脱*配置,能够对敏感数据进行脱*处理,防止敏感信息泄露。审核日志脱*功能,可以帮助客户满足国家相关法律法规要求,确保审核过程中的敏感数据安全,避免数据泄露和滥用等风险。智能运维安全管理平台SiCAP提供自动改密功能,支持操作系统、数据库、AD域、集群账号改密。堡垒机可视化

“金库模式”要求:对于涉及高价值信息的高风险操作,强制要求必须由两人或以上有相关权限的员工共同协作完成操作,防止部分拥有高权限账号的操作人员滥用权限违规获取、篡改相关信息。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA)提供密码会同功能。在运维发起阶段,由运维人员输入自己保管的部分密码,再由会同人输入剩余密码,汇总得到完整的密码,完成资产的访问,实现协同操作、相互监督,保证信息安全。通过密码会同功能,满足核*资产运维场景,降低人为失误和内部欺*风险,确保高风险操作和高价值信息的安全。堡垒机监控智能运维安全管理平台SiCAP支持资产账号上报、下发,保证SiCAP和资产上账号的一致性。

在运维中,不同运维方式的操作存在差异,运维人员的使用习惯各不相同。堡垒机作为运维操作的安全接入点和集中管控平台,需要支持包含多种运维方式,其中,客户端运维支持多种运维工具以及更为*泛的协议类型,更好的适应不同运维人员的使用习惯。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA)提供客户端运维。系统内置Windows/Mac OS/Linux等操作系统的主流运维工具,可供用户自由选用。同时,能够针对不同的操作系统、协议类型,分别设置全局或个人的默认运维工具,满足用户差异性需求。客户端运维,满足不同运维人员的操作习惯,提升运维效率。

堡垒机部署时,为了不影响现有网络拓扑结构,往往采用旁路部署模式,通过防火墙隔离用户区和服务器区,并配置策略强制用户通过堡垒机访问服务。如果防火墙策略配置的不够细致,会存在绕过堡垒机,直接访问服务器、数据库等资产的行为。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA),通过实时监控,配合灵活的审计策略,及时发现资产绕行登录、改密等异常行为,并向管理员发出告警,有效减少运维人员或非法用户违规连接服务器的安全风险。依据防绕行审计结果,用户可及时完善防火墙策略,进一步降低企业资产安全风险,保证数据安全。以数据为基础,场景为导向,算法为支撑,基于大数据、机器学习、深度学习等技术。

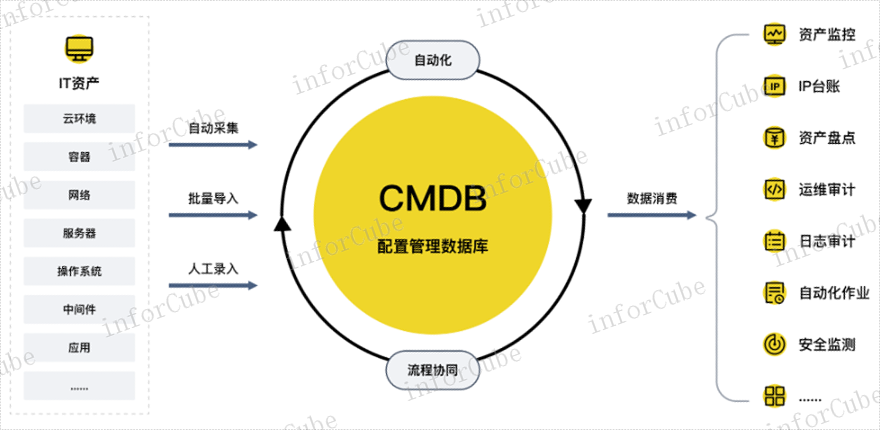

随着数字化转型的推进,机房环境中资产数量不断增多,资产账号管理愈加复杂,传统管理方式难以高效化管理。依靠人工管理,难以及时掌握资产上账号的变动情况,容易存在账号遗漏,引发账号滥用、误操作等安全风险,且不满足账号管理的相关审计要求。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA),能够通过创建资产账号收集任务,定期、自动化的收集并整合所纳管IT资产的账号信息,及时发现未托管账号,实现资产账号的统一管理。通过资产账号收集,可实现自动化的账号管理,提高工作效率,有效降低安全风险,提升资产账号安全性,满足合规与审计要求。多种运维方式:客户端运维;无客户端运维;直连运维;OP运维。大数据应用

主账号与从账号可多维度匹配,并细粒 度分配.堡垒机可视化

数据库作为核*业务资产包含大量的关键数据和敏感信息,如果在运维过程中不做任何管控,会存在运维人员由于误操作或恶意操作导致业务无法正常运行、敏感信息泄露等风险。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA)提供数据库协议运维管控能力。在访问控制层面,提供精细的授权策略,确保运维人员权限*小化;在操作控制层面,对会话进行实时监控,并依据预先配置的审计策略,实现风险操作实时命令阻断、会话阻断,预防潜在危险发生;在安全审计层面,全*记录数据库操作,以便进行异常问题追踪。数据库协议运维管控,确保了数据库运维操作的合规性和可追溯性,同时保护了关键数据和敏感信息安全。堡垒机可视化