安全标准

移动应用安全加固是一项至关重要的安全措施,它通过在移动应用发布前对其实施一系列强化技术,确保应用在面对逆向工程、篡改、调试等威胁时具有更强的抵抗力。在这一过程中,管理平台利用虚拟机保护机制、JAVA2C技术以及白盒加密技术等先进手段,对移动应用进行自动化加壳处理,动态加载和实时钩子技术防止了应用的逆向分析和二次打包,而虚拟机保护则有效抵御了动态调试和注入攻击。同时,透明加*密密技术保障了应用中敏感数据的安全,防止数据泄露。所有这些加固措施都以策略形式提供,使得企业用户可以根据自身需求灵活选择和配置,确保了安全加固不会影响用户体验。此外,安全加固产品兼容性强,支持*新操作系统版本和主流设备,保证了在不同环境下应用的安全性和用户的良好体验,是移动应用开发和发布前不可或缺的安全防护环节。遇到安全问题时,移动安全平台会及时发出警报。安全标准

通过部署移动安全管理平台,针对企业敏感数据,进行文件存储加密、页面截屏防护、内容复制限制、页面数字水印、远程数据擦除和恢复出厂设置等数据泄漏防护,实现敏感数据从存储、使用、分享、传输到销毁的全生命周期保护。针对存储数据,采用国密算法进行加密保护;在数据使用过程中,通过文件透明加密、页面截屏防护、页面数字水印、内容复制限制、安全键盘输入等措施,防止敏感数据泄露;在数据传输时,通过网络安全隧道进行加密和完整性保护;当终端回收或丢失时,能够远程擦除数据和恢复出厂确保无敏感数据残留,实现数据从存储、使用、传输到销毁的全生命周期保护,确保数据可信。

允许模拟位置它能有效防范恶意软件的入侵,保护你的手机、平板等设备安全。

分配推送管理是移动安全管理平台中的一项关键功能,它为企业提供了灵活的分配推送机制,允许将策略、应用、文档和通知等管理对象 *准地推送给特定的部门、用户或设备。这一功能支持详细的分配历史和推送状态查询,确保了管理的透明性和可追溯性。通过采用三级分配模型,即部门、用户和设备,平台实现了优先级从低到高的分配策略,其中部门具有*低优先级,而设备具有*高优先级。这种机制确保了策略的 *准应用,例如,如果某个设备没有被直接分配策略,系统会自动查找并应用该设备所属用户的策略,如果用户也没有分配策略,则会继续向上查找用户所在部门的策略,直至找到合适的策略。这种分配模型不 *提高了管理效率,还为实现复杂的管理目标提供了可能,如通过将不同版本的移动应用分配给不同部门,可以实现移动应用的灰度发布,确保新版本的平稳过渡和有效测试。

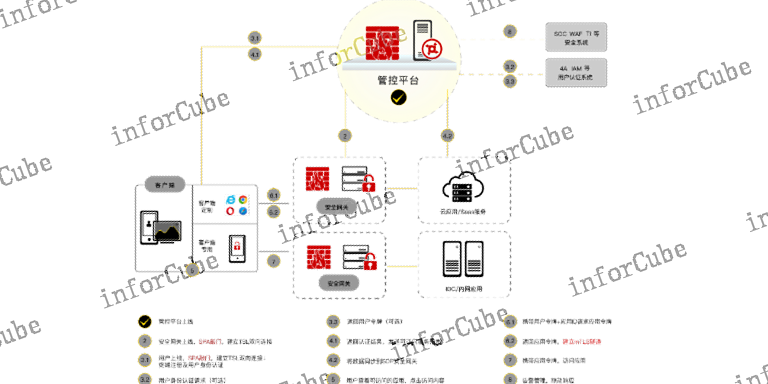

移动安全管理平台(MSP)提供了一套基于检测和响应的自适应安全防护体系,遵循零信任安全架构原则,确保企业移动环境的安全性。该平台采用先进的安全沙箱技术,为移动应用提供了一个安全的运行空间,有效隔离和缓*密潜在的安全威胁。MSP的模块化设计允许企业根据自身需求灵活配置和组合使用各种功能模块,如移动设备管理、移动应用管理、移动内容管理和移动安全网关等,实现对移动设备和应用的集中统一管理。平台支持在不同管理对象之间建立策略关联和闭环管控,形成 *方位的防护体系,保障企业移动数字化转型的每个环节都得到充分保护。MSP的智能化、场景化和可视化特点,使得安全管理更加直观和高效,帮助企业快速识别和响应安全事件,确保移动业务的持续稳定运行,为企业的移动化战略提供了*面的安全保障。它能对网络连接进行安全检测,保障你的上网安全。

移动应用漏洞检测是确保移动应用安全性的重要环节,它通过动态检测方式,模拟真实用户的操作行为,以发现应用程序中可能存在的安全漏洞。这种检测方法利用移动虚拟沙箱环境,该环境预置了多种行为捕获探针,专注于监控和记录应用在运行时的敏感权限操作、敏感数据访问和通信网络访问等关键行为。通过自动化控制系统模拟人机交互,将待检测的移动应用安装并运行在沙箱环境中,从而收集应用在实际使用过程中可能产生的各种操作行为数据。随后,对这些操作行为进行深入的关联分析,以便识别出程序代码中的漏洞以及可能导致敏感数据泄露的风险点。这种动态检测方式有效地补充了静态特征扫描的局限性,能够更*面地发现应用程序中的潜在安全问题,从而在移动应用上线发布前,*大程度地降低安全风险。通过实施移动应用漏洞检测,企业能够提升应用的安全性,增强用户信任,并减少因安全问题导致的潜在损失。专业的终端安全管控软件,通过提供设备资产管理、外设管控、应用管控、数据保护以及远程命令执行等多功能。移动设备

移动安全管理平台可对设备进行远程锁定和擦除,防止信息泄露。安全标准

移动设备安全管理是确保企业移动业务安全高效运行的关键环节,它涵盖了设备资产管理、设备安全管控和设备合规检测等多个方面。通过灵活的策略配置和细粒度的管控措施,企业可以实现对移动设备从部署安装、注册使用到淘汰回收的全生命周期管控。采用多因素认证机制,如密码、短信验证码等,不 *验证用户身份,还与设备进行绑定,确保只有经过验证的设备才能接入企业网络,从而提高安全性。设备信息的采集和设备指纹的生成,通过指纹比对技术进一步确保了设备的合法性和安全性。安全标准