运维风险

上讯信息智能运维管理平台产品,SiCAP-OMA小功能:运维防跳转

背景:为防止内部攻击和数据泄露,企事业单位需依据权限**小化原则,明确运维人员权限范围,控制其*能访问授权的目标设备。SiCAP-OMA通过分析运维人员的运维目标设备及授权设备的进程、地址以及端口,防止运维过程中跳转访问其他未经授权的设备,确保运维操作合法可控。运维防跳转功能,控制运维目标合法性,严格限制越权操作,降低各企事业单位遭遇内部攻击和数据泄露的风险。

智能运维安全管理平台SiCAP可对运维中文件的增、删、改、查、复制、粘贴等进行控制和审计。运维风险

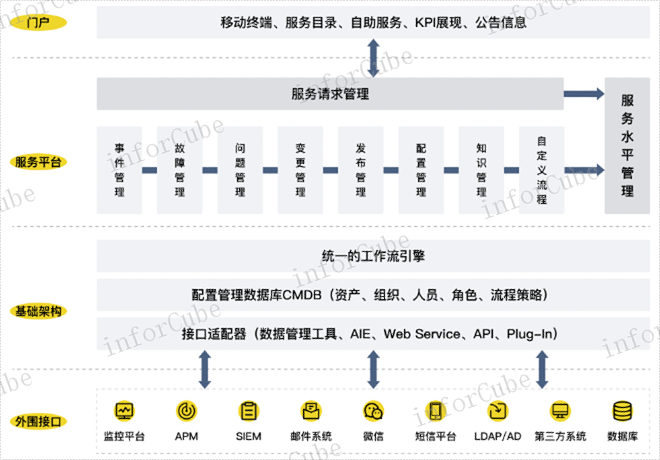

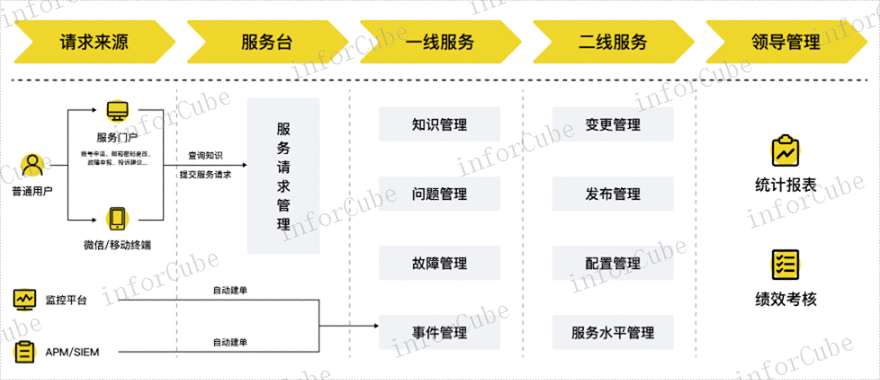

SiCAP运维审计(SiCAP-OMA)是基于微服务框架,并通过IAM和CMDB,以及无引擎自动化运维等理念或技术贯穿整个运维场景,即从统一的运维身份管理、集中细粒度的资源授权机制、全过程的操作控制与记录、全操作过程的录像回放到***的操作审计,实时完整还原运维场景,保障运维身份可鉴别、权限可管控、风险可阻断、操作可审计,助力合规审计,***解决运维安全问题,有效提升企业IT运维管理水平。SiCAP运维审计(V4.2.1)信创版是以SiCAP运维审计(SiCAP-OMA)为基础,***支持和兼容国产化信创环境而诞生的一款安全运维合规平台化产品。运维风险智能运维安全管理平台SiCAP支持批量执行脚本功能,提高了运维工作的效率和质量。

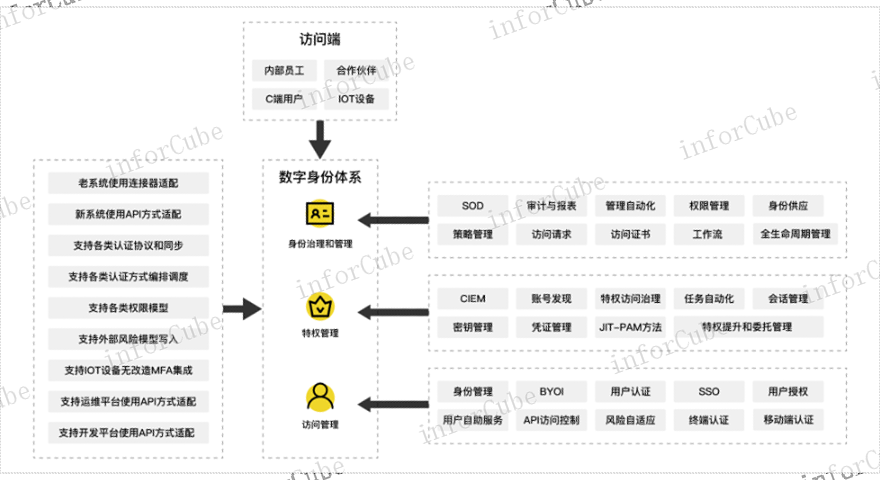

SiCAP-OMA小功能:基于动态认证链的自适应可信认证背景1、企事业单位面对数据泄露事故频发的现状,使用传统的认证机制难以抵挡内部泄密与外部攻击的双重隐患。2、随着网络安全法、等保2.0、数据安全法等法律法规的颁布,金融行业需要采取更为严格的认证措施以保护数据安全。SiCAP-OMA根据用户的访问行为习惯,从时间、空间、行为、环境等维度,智能识别异常访问行为,针对异常访问行为能够实现基于动态认证链的自适应可信认证,执行告警、二次认证、阻断等管控措施,配合丰富的认证方式,实现账号的安全管控。基于动态认证链的自适应可信认证,使登录用户身份真实有效、登录环境安全可靠,有效提升单位信息安全水平,同时确保单位在业务运营过程中合法合规。

我国金融行业由于安全性要求较高,针对运维安全,一直有使用堡垒机。目前,一方面,由于堡垒机采购时间较长,厂商无法继续提供良好的堡垒机产品维保服务;另一方面,随着金融电子化管理的发展,金融行业IT资产逐年增加,原有堡垒机产品已不能够满足金融行业的运维安全需求,例如在多项内外部审计的报告中指出,目前堡垒机存在无法对数据库账号进行自动改密的问题,但原堡垒机设备难以通过定制化开发实现此功能,需通过升级替换解决上述问题,需要在保证现有功能和系统安全性的前提下,进一步提升安全管控,减少人工干预节点,防范人为因素引发的安全风险.

智能运维安全管理平台SiCAP通过基于动作流的应用协议自适应扩展,实现广泛的应用协议接入。

SiCAP-OMA小功能:防绕行审计

背景:堡垒机部署时,为了不影响现有网络拓扑结构,往往采用旁路部署模式,通过防火墙隔离用户区和服务器区,并配置策略强制用户通过堡垒机访问服务。如果防火墙策略配置的不够细致,会存在绕过堡垒机,直接访问服务器、数据库等资产的行为。SiCAP-OMA通过实时监控,配合灵活的审计策略,及时发现资产绕行登录、改密等异常行为,并向管理员发出告警,有效减少运维人员或非法用户违规连接服务器的安全风险。依据防绕行审计结果,用户可及时完善防火墙策略,进一步降低企业资产安全风险,保证数据安全。 智能运维安全管理平台SiCAP支持基于资产组、资产账号组的权限动态分配。IT服务运营

智能运维安全管理平台SiCAP运维工作台使工作处理集中化、聚焦化,并简化操作步骤。运维风险

SiCAP-OMA小功能:审核日志***

背景1:等保2.0明确规定,运维操作过程中应保留不可更改的审计日志,数据安全法、个人信息保护法也要求企业对敏感数据加强管控,保障数据安全。背景2:堡垒机需要记录运维日志,其中也会包括:账号、密码等敏感信息,如果不做任何处理,就会存在安全风险。SiCAP-OMA会***保留原始日志文件,便于事后责任界定与原因追溯,同时提供灵活的审核日志***配置,能够对敏感数据进行***处理。审核日志***功能,可以帮助客户满足国家相关法律法规要求,确保审核过程中的数据安全,避免数据泄露和滥用等风险。 运维风险