手机号码变形

并行重删技术是在多个不同的节点上构建指纹库,并将指纹并行分布于多个节点,采用内存级指纹库进行重删,所有指纹读写全部保存于内存中,从而提升指纹查询和处理效率,并且减少了因磁盘中指纹库增大所导致的随机IO压力。以此识别并消除数据备份过程中数据源中重复的数据,该技术适用于不同平台中的文件、数据库、虚拟机等不同应用类型的数据,可以大幅度减少需要传输的数据量,从而极大地节省数据传输带宽,解决单点性能和存储空间压力。上讯ADM产品是集数据备份管理、备份校验管理、数据副本管理、敏感数据处理四位一体的数据管理产品。手机号码变形

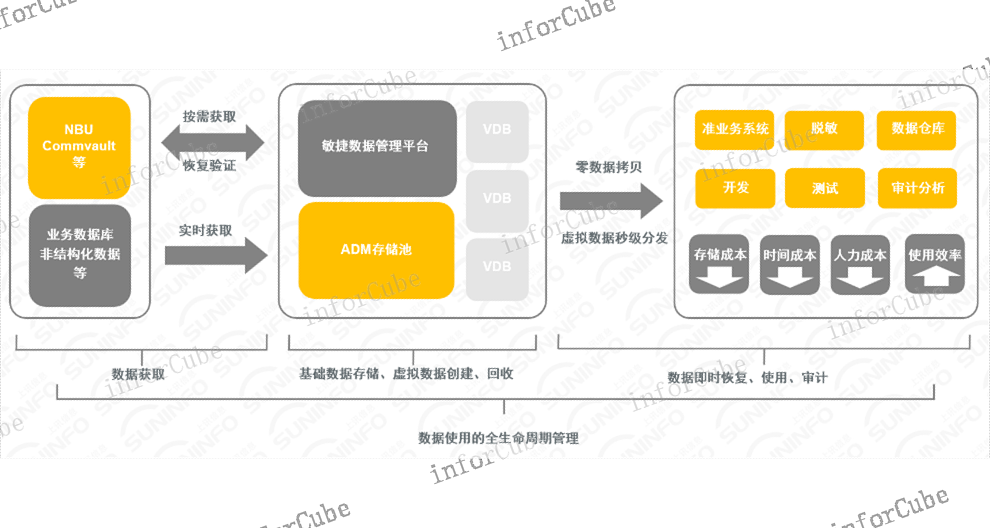

信息化时代,“数据”的应用较为频繁,海量数据的组成中,备份数据占有很大比例,而这些备份数据在没有发生故障时往往是被搁置不用的,被称为“暗数据”。而对业务数据的分析、统计、运维等操作都会直接作用在业务服务器,如此将会对业务性能产生影响,不利于业务系统的高效使用。如何做到解放业务系统,使其专注于业务处理上,也是IT管理者需要考虑的另一个现实问题。备份需要从业务系统中获取数据,统计、分析需要从业务系统中获取数据,研发、测试需要从业务系统中获取数据。这些数据从业务系统中拷贝出来后,如果得不到有效的管控,将会给企业带来安全隐患,这也是用户需要考虑解决的又一现实问题。查验备份数据上讯敏捷数据管理平台ADM产品能实现敏感数据的自动化扫描发现。

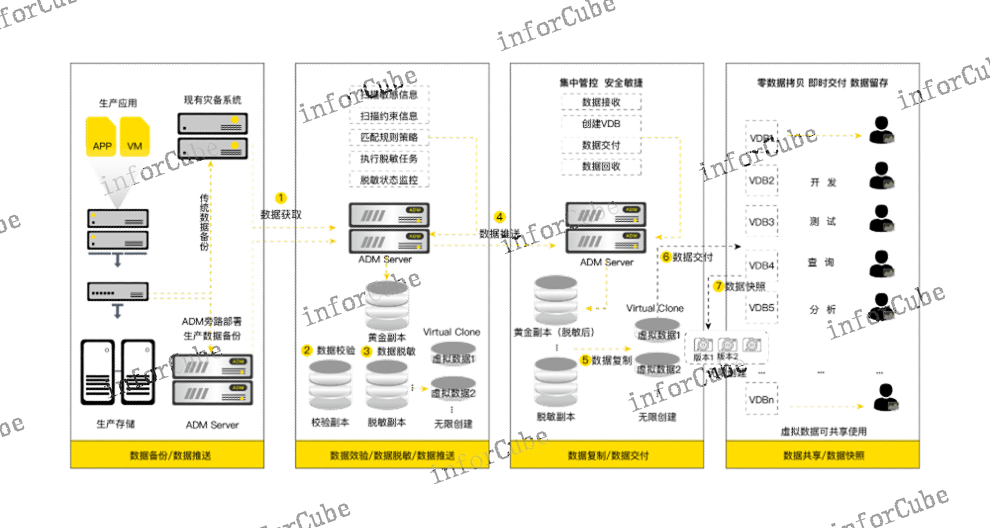

组织内部应建立一套完善的数据备份恢复体系,部署相应的数据备份恢复平台,实现对生产数据的定期备份和恢复验证。该平台应包括对备份数据进行定期的恢复验证,周期间隔跨越日、月、季度、半年、年等,恢复验证策略设置完毕可自动执行,确保数据的可恢复性和可用性;该平台应能对长期存储的备份数据进行时效性管理,针对数据的分享、存储、使用和删除设定有效期,过期存储数据可进行删除或再次授权使用;该平台应能对备份数据进行压缩或加密存储,保证存储空间的有效利用.

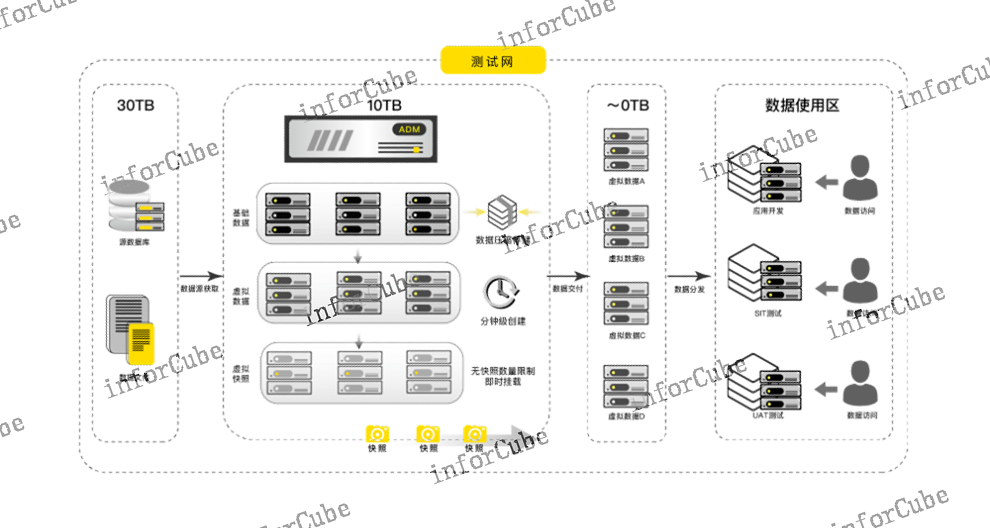

数据资源可视化管理,有效满足上中下游数据的政策合规ADM平台具备根据管理人员、测试需求等内容的不同进行分组划分的功能,将***过的数据进行分组管理,从下游测试数据管理的源头管控数据资源的类别,做到从源头划分类别,使下游测试数据管理形成上游数据源----中游数据中转----下游数据目标的闭环式数据使用流程,规范化的数据流程使数据管理者成为数据的负责人,自动化的资源管理也更有效地为金融行业用户提供安全的数据管理方案。同时,ADM提供对数据流转的树状拓扑结构图,可详细了解数据的来源、所属存储池、挂载的测试服务器,以及数据快照的层级关系,方便对系统全局的数据使用结构进行预览,通过可视化的结构拓扑图,**帮助用户了解下游测试网中测试数据的归属关系,完善数据流转路径,优化数据资源的合理分配,可视化功能的动态展示将助力企业向着智能化数据安全治理的方向转型。上讯ADM专注于备份数据的合理合法开发利用。

数据分钟级提供,提升数据交付效率缩短开发周期通过部署ADM几分钟内即可创建一个数据量TB级别的虚拟数据库,进而,快速将测试数据传输到下游的开发测试环境,无需繁琐冗长的审核和等待,这一过程有效减少了下游开发测试场景中测试数据的准备时间,通常从以天计算缩短到以小时计算,时间效率提升明显,**缩短了开发测试时间,进而缩短产品的发布周期。(5)敏感数据定义识别与仿真***,保障数据流转环节的安全性通过智能定义敏感数据类型,自动发现和识别敏感数据,包括数据类型、内容、约束关系,灵活排序减少人为筛选,***精细定位敏感数据源。丰富的***算法与仿真的字典库相结合,保证***后数据仍具有业务属性,数据表间关系仍具有业务一致性,不影响数据挖掘分析数据价值。对涉及企业、个人信息的隐私数据,包括资金财产、个人、企业隐私的对照关系进行敏感数据识别,通过内置的***规则进行***处理,将数据敏感部分去隐私化,但并不失去数据挖掘的价值特征,减少数据隐私泄露带来的风险和损失,甚至降低可能发生的人身伤害和违法犯罪事件。上讯信息敏捷数据管理平台ADM产品的数据备份模块通过创建虚拟副本实现了本机、异机的即时挂载恢复。查验备份数据

上讯ADM产品的成本控制体现在节约存储资源降低存储成本,自动化流程节约了人力成本。手机号码变形

上讯敏捷数据管理平台ADM对接用户现有集中式备份系统服务器,实现恢复服务器、数据恢复策略、数据验证策略和存储资源的集中管理,包括:(1)存储池自动准备存储空间、自动调度创建恢复服务器;(2)按照参数设置恢复策略、自动执行恢复计划、自动验证恢复数据;(3)恢复验证任务结束后,自动清理恢复环境,释放存储资源和恢复服务器资源,用于下一个恢复验证任务的使用,使整个数据备份恢复验证工作能够高效节能地循环利用,达到集中统一的安全管理。手机号码变形